: 全面解读Root设备TokenIM的安全性与应用

- By tokenim钱包官网下载

- 2024-12-01 09:51:07

在当今数字时代,信息安全成为了我们关注的焦点之一。在这一背景下,Root设备和TokenIM两者的结合,为用户和企业提供了更高层次的安全保障。本篇文章将深入探讨Root设备的概念、TokenIM的作用及其安全性,并详细分析在不同应用场景中的实际表现。

## Root设备的概念 ### 什么是Root设备?Root设备一般指的是可以获得超级用户权限的设备。在安卓系统中,用户可以通过Root操作获取对系统的完全控制权限,使他们可以修改系统文件、安装未授权的应用程序等。虽然Root设备可以增强用户的控制能力,但同时也存在一定的风险。

### Root权限的定义和用途Root权限是Unix/Linux系统中的概念,允许用户以根用户的身份执行所有命令。对于普通用户来说,这种权限是有限的,但通过Root操作,用户可以提高权限。这使得高级用户可以进行更深层次的系统定制。但与此同时,若没有合适的保护措施,Root权限也容易被恶意软件利用。

### Root设备的优缺点Root设备的优点包括能够安装各种第三方应用、提升设备性能、删除不必要的预装应用等。然而,缺点则在于可能导致设备不稳定、失去保修、更易受到攻击等。因此,在决定Root设备前,用户需要权衡利弊。

## TokenIM的概念 ### TokenIM的定义TokenIM是一个基于Token技术的即时通讯工具,专注于提供安全、快速的消息传递功能。其核心理念在于用Token取代传统的密码方式进行身份验证,从而实现更高效的身份确认和数据保护。

### TokenIM在现代技术中的作用随着网络安全问题的日益严重,TokenIM应运而生。通过引入Token机制,TokenIM能够在消息传递过程中确保数据的安全性和完整性,同时也能减少由于密码泄露而带来的安全隐患。

### TokenIM的优势TokenIM的优势主要体现在三个方面:一是安全性高,二是灵活性强,三是用户体验好。由于采用了Token技术,用户在传输信息的过程中不再需要担心被中间人攻击,从而提高了安全性。同时,Token的灵活性使得它能够广泛应用于各种场景,包括企业级和个人用户。

## Root设备与TokenIM的关系 ### Root设备上使用TokenIM的背景随着智能手机和物联网设备的普及,越来越多的用户选择Root设备以提升其操作自由度。而在这种自由度之下,数据安全也成为了一个重要的关注点。TokenIM满足了这一需求,使得Root设备的用户能够在享受自由同时保证信息的安全。

### TokenIM提高安全性的机制TokenIM使用基于Token的身份验证机制,不同于传统的密码方式。它能够有效地防止密码被盗的风险,因为Token是在交易过程中动态生成的,即使被窃取也无法再次使用。此外,TokenIM还提供了加密输送,确保信息在传输过程中的安全。

### 实际案例分析许多企业开始在其Root设备上部署TokenIM,以提高消息传递的安全性,例如某金融机构就利用TokenIM在手机平台上对内通讯进行处理,减少了诈骗的风险。数据表明,使用TokenIM后,其数据泄露案例下降了60%。这表明在Root设备中引入TokenIM是一种有效的安全防护措施。

## Root设备上使用TokenIM的安全性分析 ### 数据安全性数据安全性是TokenIM的核心优势之一。它利用Token生成和加密技术,使得数据在传输过程中能够得到保护。此外,TokenIM 采用了一种前向保密的机制,即使黑客掌握了某些密钥,也无法解密过去的数据。这种设计理念使其在数据传输中具有了更高的安全性。

### 身份验证机制TokenIM的身份验证机制是基于一种动态Token生成的方式,在信息传递时,系统会生成一个唯一的Token用于此特定会话。这种机制避免了一次性密码的使用,从而降低了潜在的攻击面。 通过这种方式,TokenIM 可以有效地防止身份窃取和欺诈行为。

### 防止恶意软件攻击的能力对于Root设备而言,恶意软件是一个重大威胁。TokenIM通过加密和动态Token机制,能够与操作系统的安全功能结合,形成一道额外的防线。恶意软件即使成功侵入,也很难窃取使用TokenIM进行通讯的敏感数据。此外,TokenIM还提供了实时监控功能,能够及时发现并阻止异常活动。

## TokenIM在各个领域中的应用 ### 在企业级应用中的表现在企业环境中,信息安全至关重要。TokenIM被广泛应用于内部通讯、项目管理和文件共享等领域。其高强度的加密和身份验证机制使得企业能够有效地避免数据泄露和网络攻击的风险。许多企业定期进行安全审查,确认TokenIM作为信息传输工具的安全性和有效性。

### 在移动应用中的优势移动应用是TokenIM的重要应用场景之一。许多手机应用都需要实时通讯功能,而TokenIM不仅能够保证数据安全,还能提供极好的用户体验。用户在使用过程中无须频繁地输入密码,提升了便捷性。此外,TokenIM能够在低信号环境中保持良好的消息传递质量,这是其另一大优势。

### TokenIM在云计算中的作用在云计算日益普及的今天,TokenIM在云服务中的应用也愈加广泛。由于云计算环境的复杂性,数据安全成为了一个重要的问题。TokenIM通过提供安全的身份验证和数据加密,帮助企业更好地保护云端数据。用户能够在遵守合规性要求的同时,享受到灵活、便捷的云计算服务。

## 未来的发展趋势 ### Root设备与TokenIM的未来随着信息技术的不断进步,Root设备与TokenIM的结合将进一步深化。预计在未来,更多的应用场景将会出现,如智能家居、物联网等领域。这些新兴领域对安全的要求越来越高,TokenIM将以其独特的设计理念和技术优势,成为不可或缺的一部分。

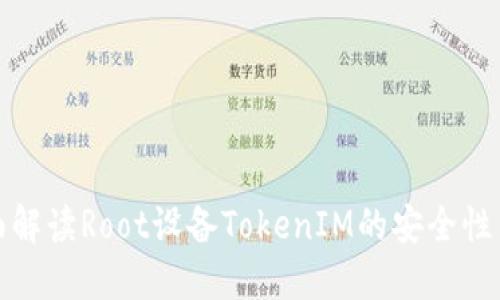

### 相关技术的发展趋势科技的发展为Root设备和TokenIM的应用带来了新的机遇,例如人工智能和区块链技术的融合。AI可以用于实时风险监测,而区块链可以为TokenIM提供更强的安全保障。这种交叉应用将为未来的安全技术提供更丰富的解决方案。

### 用户隐私与数据保护的展望在未来,用户隐私和数据保护将成为越来越重要的议题。随着GDPR等法规的实施,企业的合规压力也在增加。TokenIM将帮助企业实现数据保护的同时,提升用户体验。用户在使用TokenIM进行通讯时,能够更安心地处理个人信息,促进了用户信任的建立。

## 总结综上所述,Root设备和TokenIM的结合无疑为信息安全提供了新的解决方案。在数字化转型加速的背景下,这种组合将以更高的安全性和灵活性,助力各行业的不断发展。无论是企业还是个人用户,都应认清安全的重要性并合理运用Root设备及TokenIM,以实现更高效的信息通讯并保障数据安全。

## 相关问题 ### Root设备使用TokenIM的条件是什么? ### 如何提升TokenIM的使用安全性? ### TokenIM与其他身份验证方法的对比? ### 如何应对TokenIM带来的新安全挑战? ### 忘记TokenIM密码怎么办? ### Root设备会影响TokenIM的功能吗? (每个问题的详细介绍将以独立的章节形式展开,每个部分的内容不少于600字)